想實現統一權限管理,但自研困難、成本過高?

應用集成困難

企業內部各系統使用不同認證授權機制,難以形成統一的權限治理框架。

系統建設不全

企業較難找到具備豐富實施經驗的人選,來設計完備的權限治理規劃。

開發邏輯復雜

權限粒度細,涵蓋多種資源類型、主體類型和操作權限,實現難度高。

賬號回收不及時

企業管理員手動維護賬,當多個員工入/轉/調/離,權限難以及時回收。

使用 Authing 集中管理各系統的資源權限

減低開發和運維工作量

第一步

快速集成多個系統至 Authing,實現統一權限管理

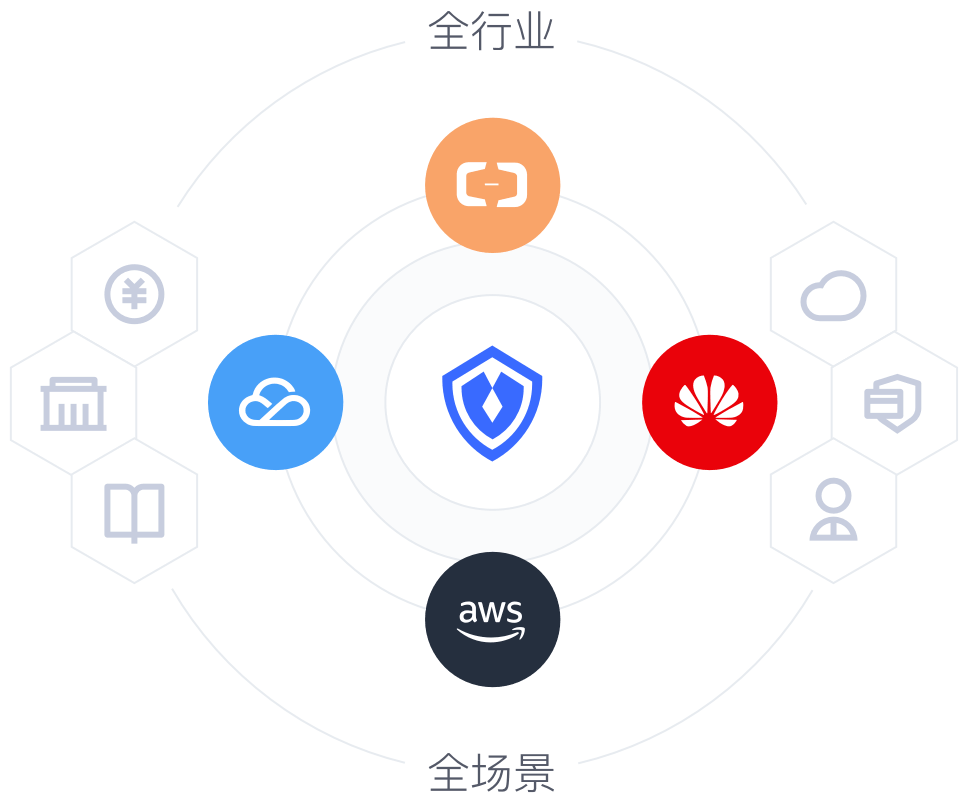

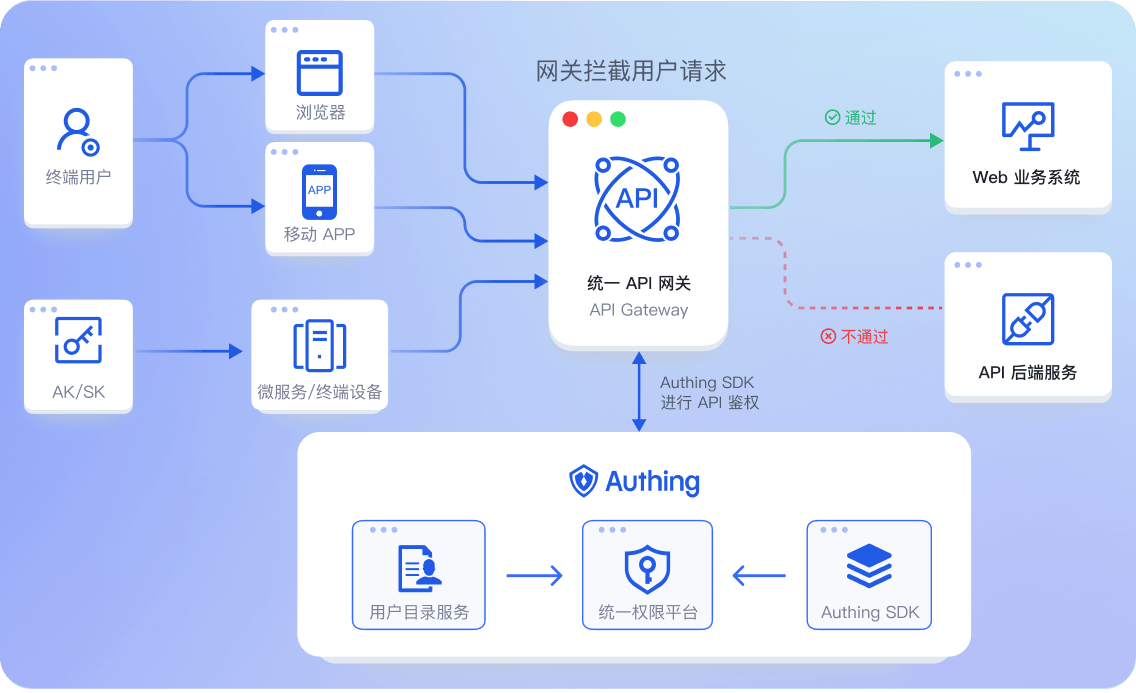

使用 Authing,企業能將多個不同權限架構的應用輕松集成至一個統一的后臺,將各應用的功能拆分為細粒度的資源,即可集中控管各應用下的資源,無需付出額外的應用對接成本。

立即咨詢

第二步

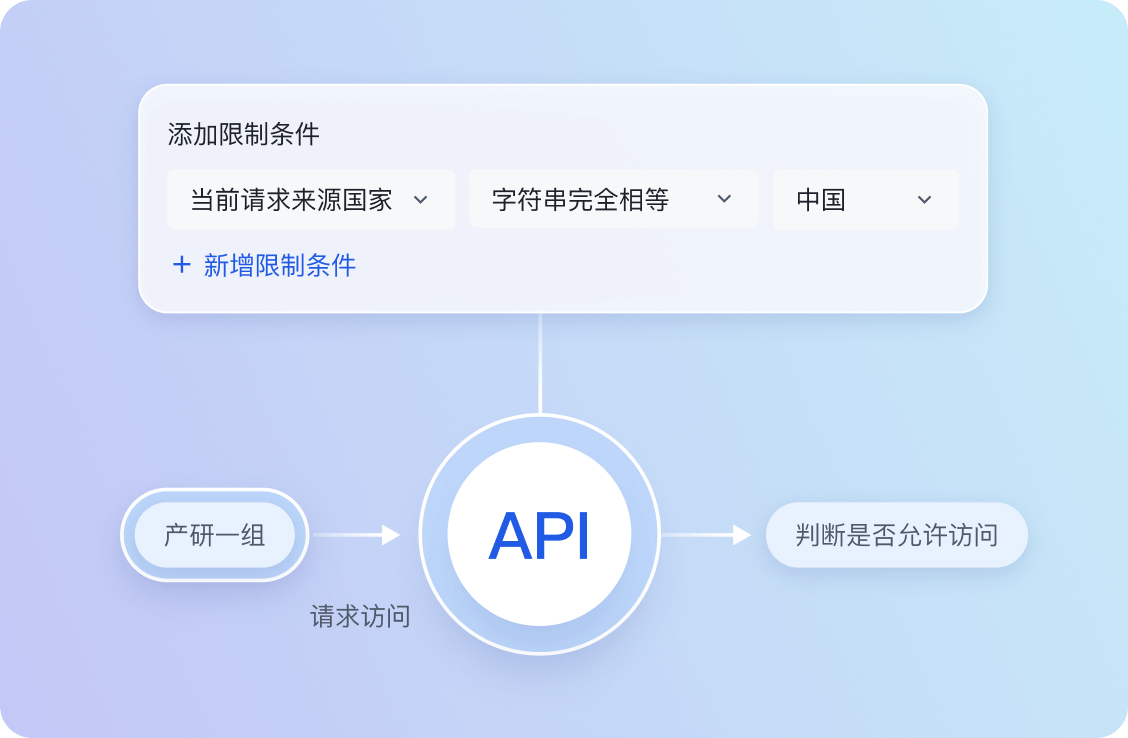

自定義資源、操作和角色,滿足個性化權限管理場景

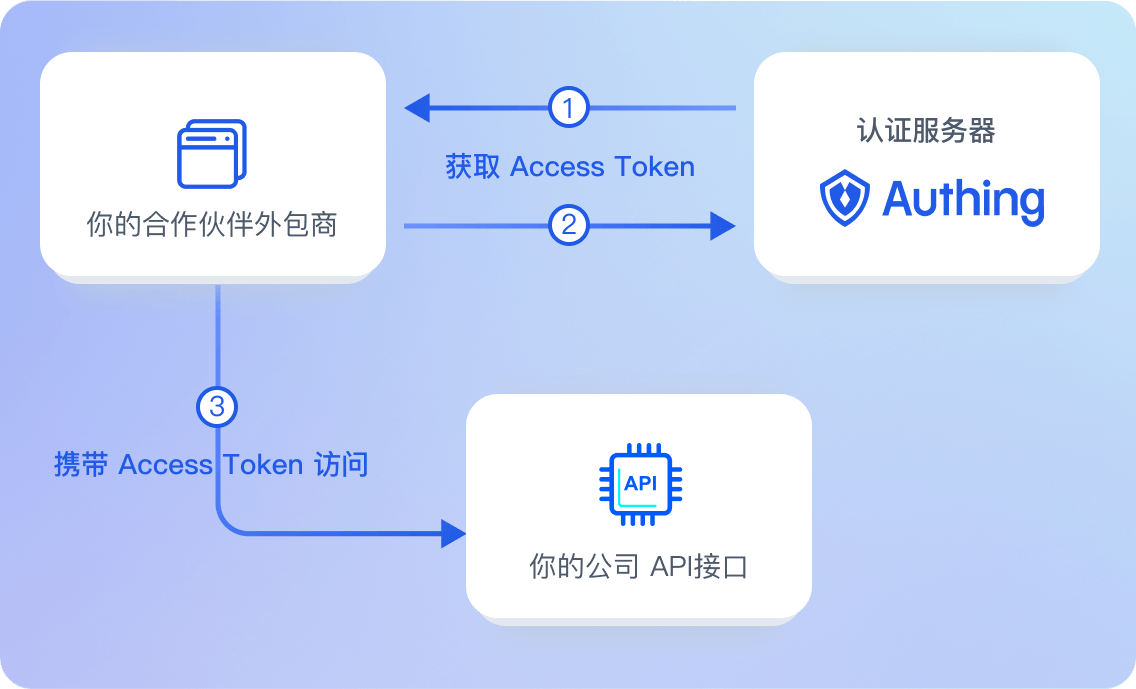

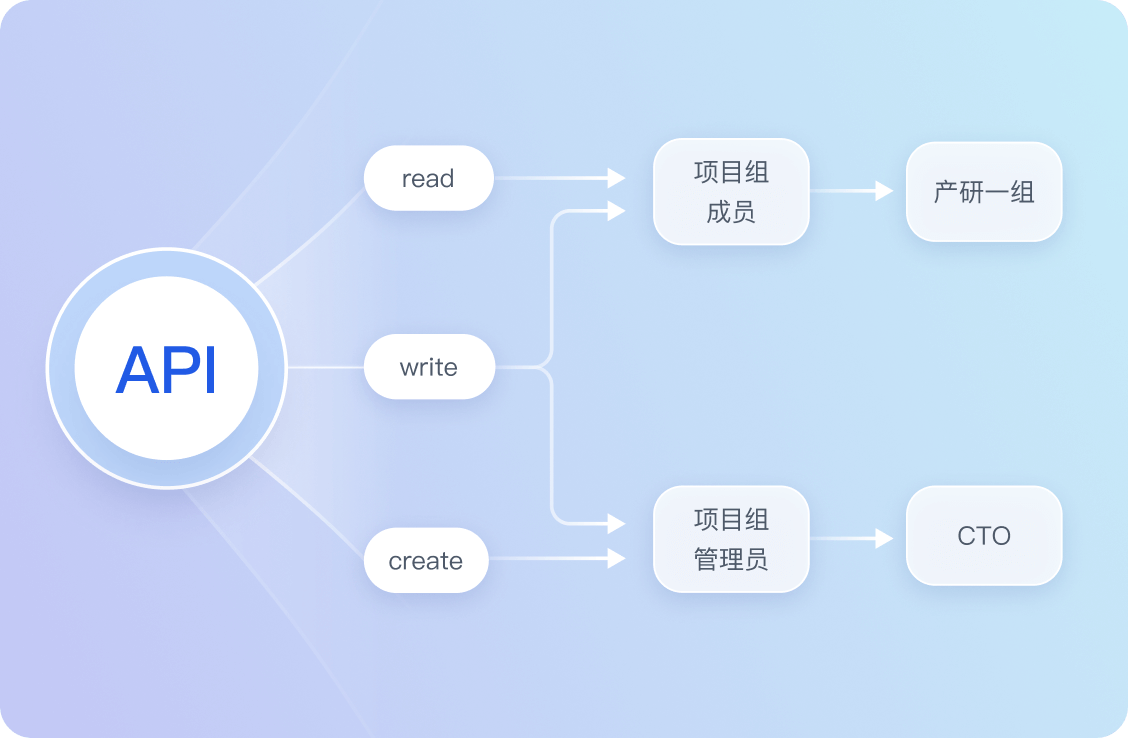

Authing 支持企業根據自己的需求創建 API、菜單、按鈕等資源,定義對應資源操作(如讀取、編輯等),以及被賦予權限的主體角色

(職位、項目組、部門等),幾乎能涵蓋市面上所有權限管理的場景。

查看文檔

第三步

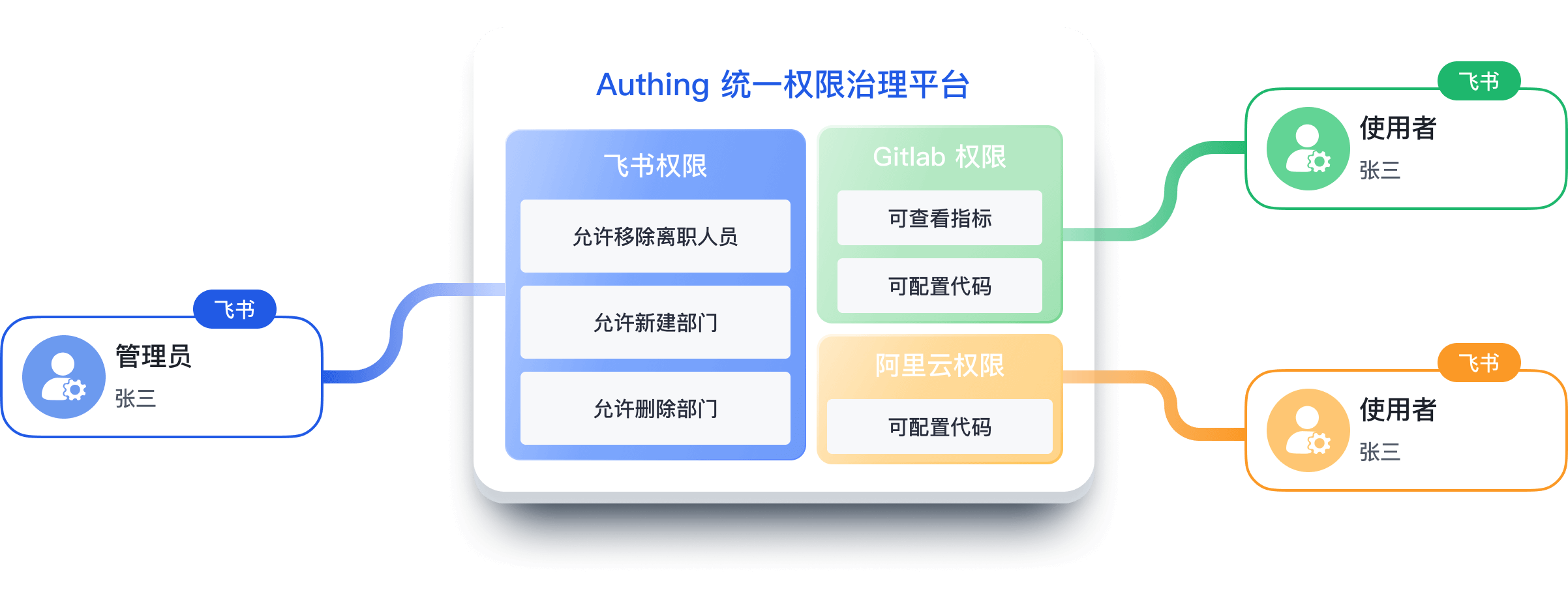

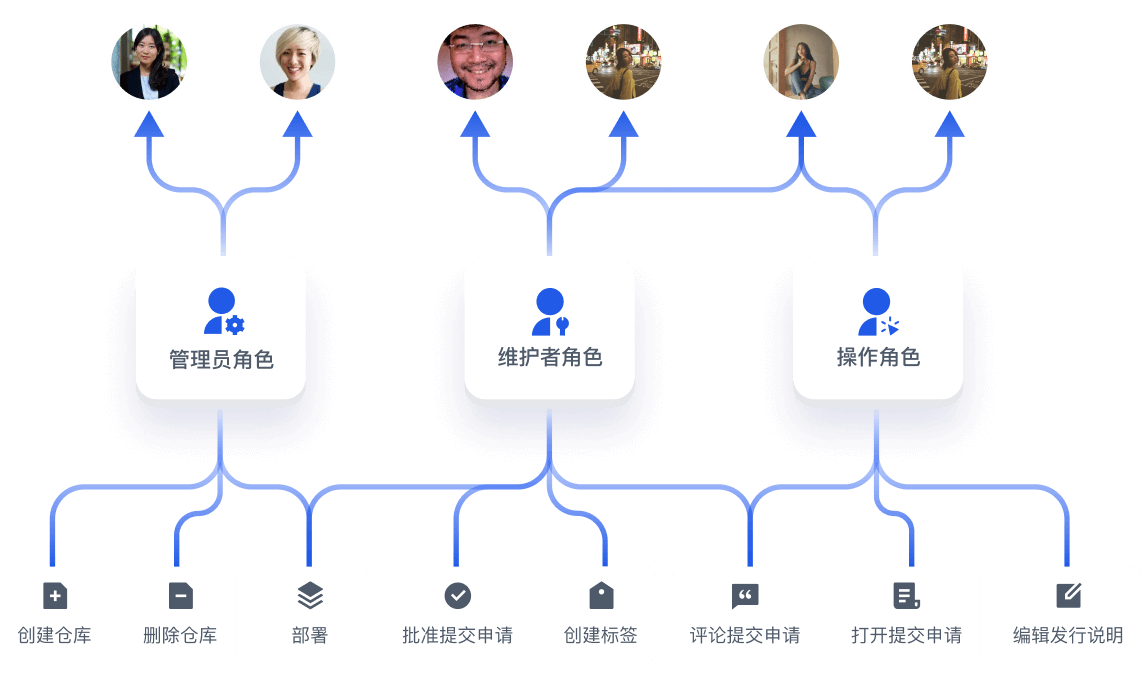

將資源和操作賦予角色,輕松實現細粒度授權策略

基于角色的訪問控制

- 什么是 RBAC

- 面向場景:中小型企業

基于屬性的訪問控制

- 什么是 ABAC

- 面向場景:大型組織

第四步

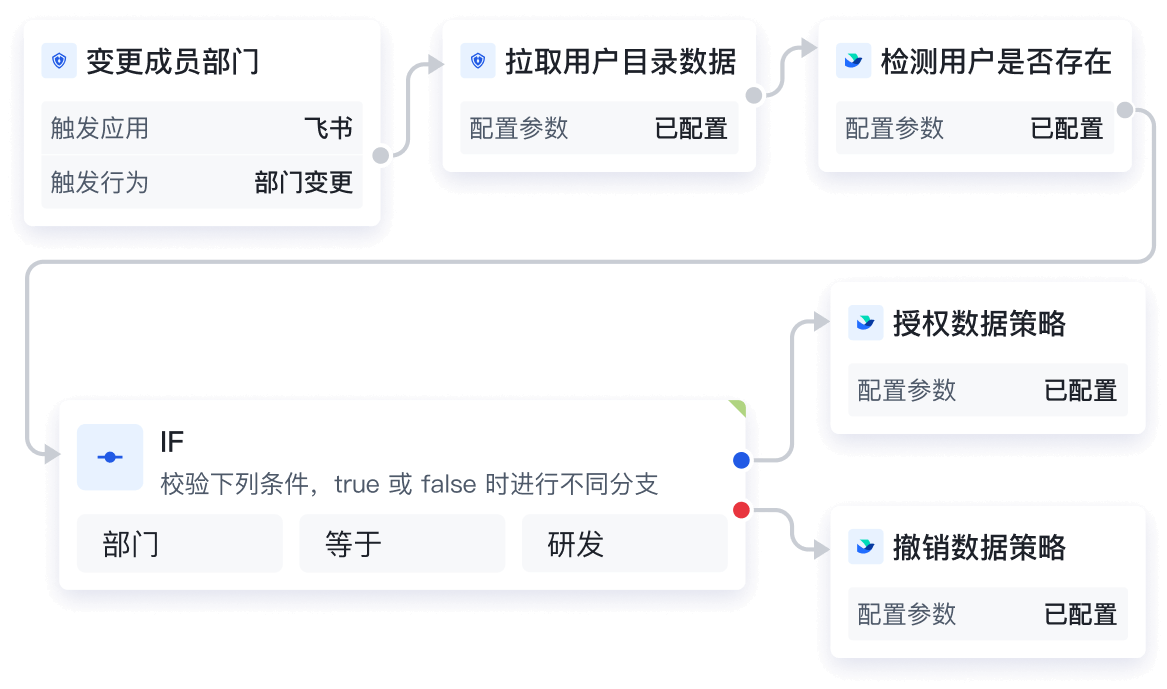

結合自動化能力,減少手動操作的低效和風險

將配置好的權限策略結合 Authing 身份自動化能力,當員工入職、離職或組織架構變動時,

能自動觸發管理流程并進行權限的申請、審批、開關,能有效減少管理成本,和漏關/錯開權限帶來的數據泄漏風險。

申請體驗

第五步

一鍵生成權限視圖,統一查看人員多應用權限

Authing 以用戶為單位,提供可視化、全局的權限視圖,能展示用戶在不同應用下的資源權限和關聯策略。

企業可通過篩選生成多個視圖,方便事后審計,減少重復低效的工作。

查看文檔